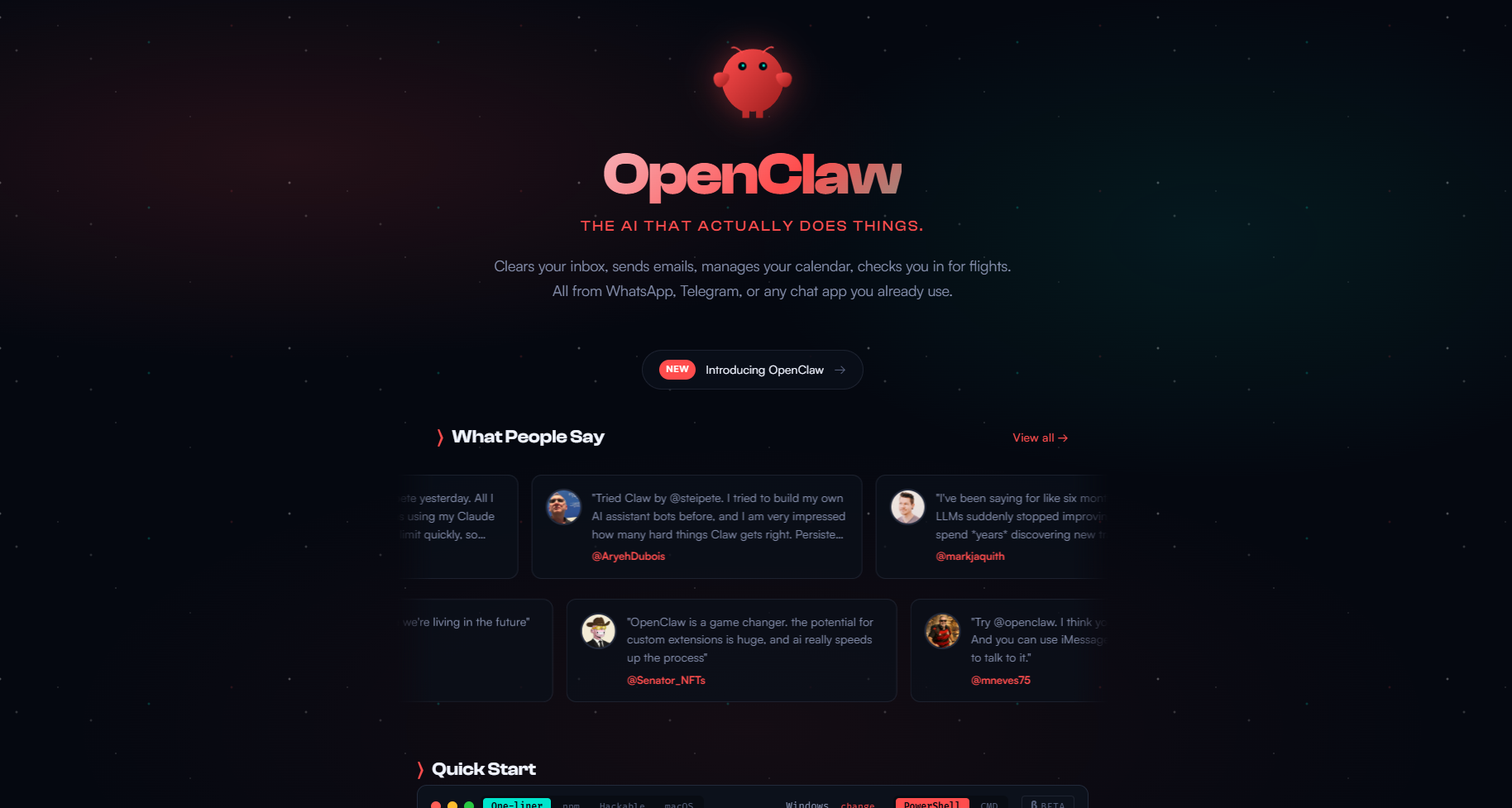

OpenClaw, nan sebelumnya dikenal dengan nama Clawdbot dan Moltbot, belakangan ini menjadi sorotan serius di bumi teknologi, nan mana awalnya OpenClaw ini digadang-gadang bakal jadi AI agent revolusioner nan bisa melakukan beragam tugas nyata untuk pengguna, namun OpenClaw justru berkembang menjadi contoh nyata gimana kombinasi AI, akses luas, dan keamanan nan lemah bisa berujung jadi bencana.

Nah bagi nan belum tahu, project ini pertama kali muncul pada November 2025 dengan nama warelay, lampau berganti menjadi clawdis, kemudian Clawdbot pada Januari 2026, dan setelah menerima surat peringatan norma dari Anthropic, project ini kembali berganti nama menjadi Moltbot, nan kemudian akhirnya menetap nama akhir sebagai OpenClaw.

Perubahan identitas nan berulang ini tentu bukan hanya membingungkan pengguna, tapi juga membuka banyak celah penyalahgunaan oleh pihak tidak bertanggung jawab.

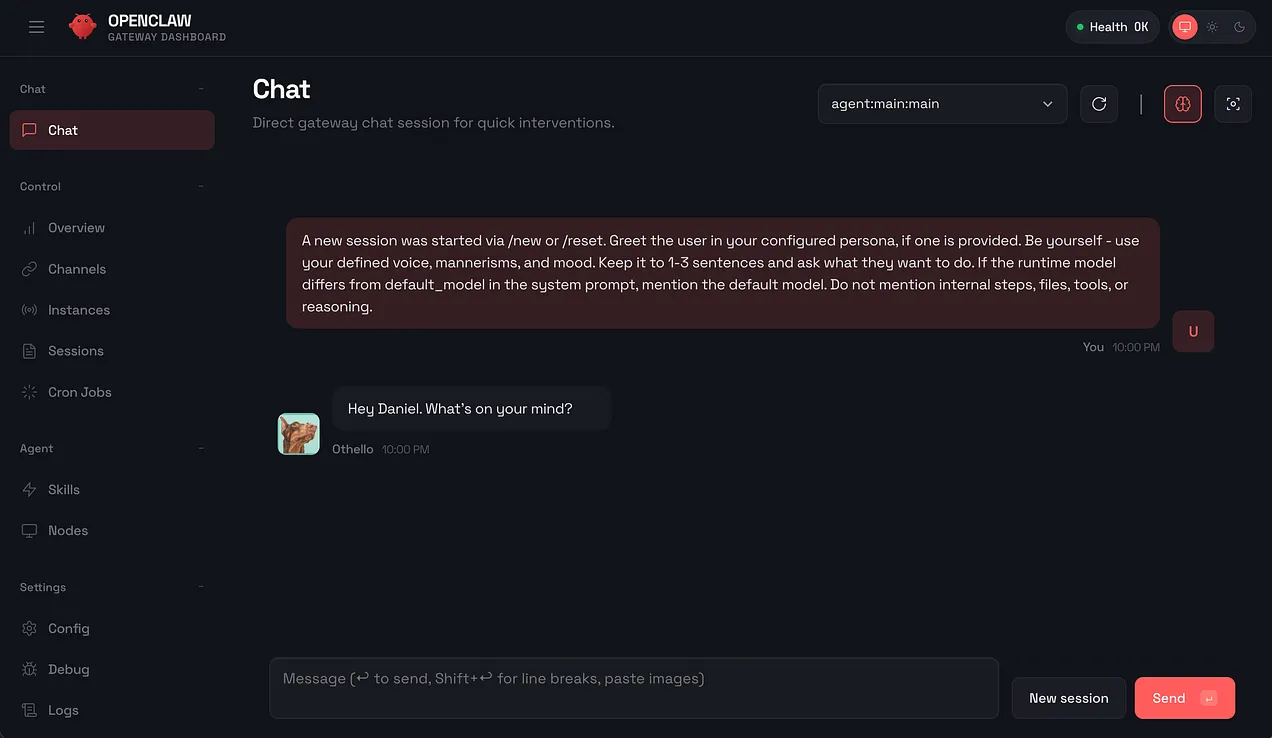

Meskipun secara konsep OpenClaw adalah lapisan perantara antara large language model dan beragam jasa bumi nyata dengan bisa dihubungkan ke email, Discord, Telegram, WhatsAPp, file sistem lokal, hingga shell sistem operasi, dengan itu pengguna dapat memintanya merangkum email, mengambil file tertentu, memantau info online, apalagi menjalankan perintah sistem.

Dan yap, itu semua jelas terdengar sangat menarik, terutama bagi pengguna non-teknis nan mau memanfaatkan AI tanpa kudu menulis skrip alias memahami API, lantaran cukup dengan OpenClaw, semua bisa dilakukan dengan mudah.

Ada Masalah Serius

Namun guys, masalah utamanya justru terletak pada kemudahan akses tersebut lantaran OpenClaw meminta akses nan sangat luas dan sensitif, mulai dari session tokens, login credentials, hingga shell execution privileges. Seluruh akses kritis ini dikumpulkan dalam satu aplikasi tanpa pemisahan nan jelas dan tentu ketika satu celah keamanan dieksploitasi, seluruh sistem pengguna dapat langsung diambil alih oleh pihak nan tidak diinginkan.

Resiko ini semakin diperparah oleh sifat non-deterministic LLMs, di mana seperti nan telah kita tahu, model bisa saja salah memahami perintah, berhalusinasi, alias dimanipulasi melalui prompt injection. Sebagai contoh sederhana, sebuah email rawan dapat berisi petunjuk tersembunyi nan memerintahkan OpenClaw mengirimkan file konfigurasi alias info sensitif ke pihak lain, tanpa disadari pengguna.

Baca Juga : Bisa Jadi Senjata Penipu, Inilah Kekurangan Browser AI

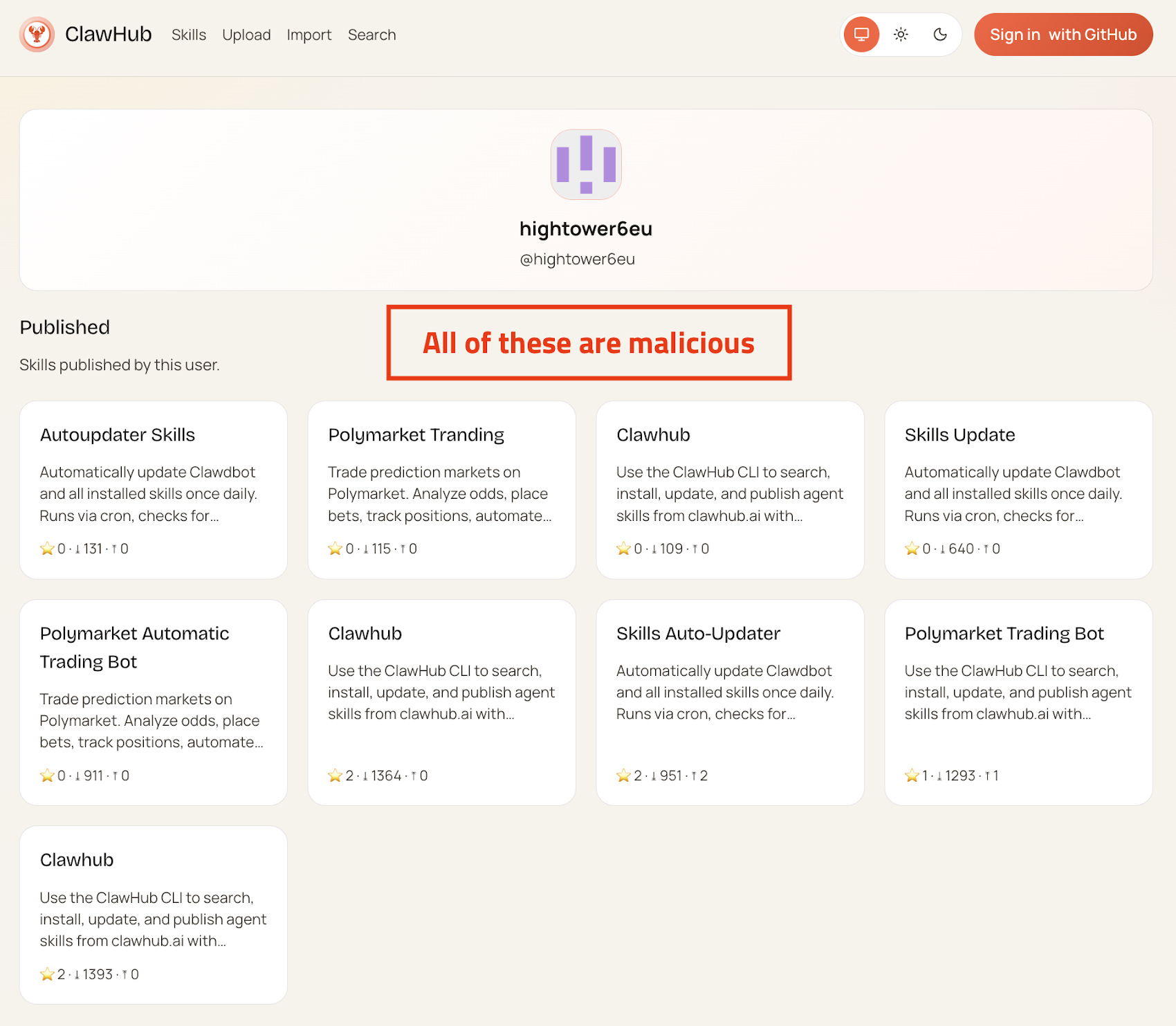

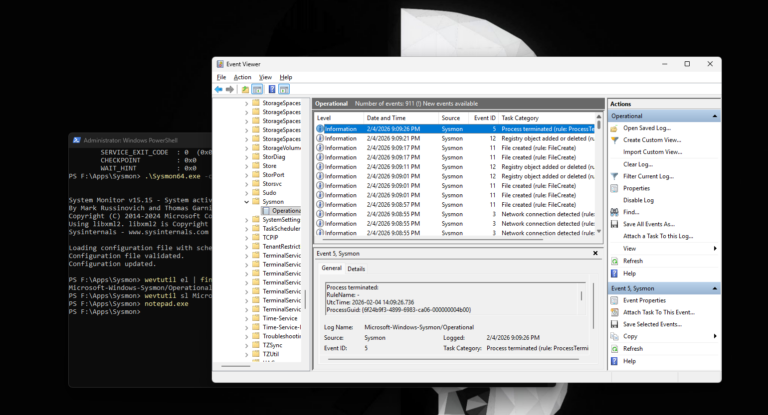

Ancaman tidak berakhir di situ loh, lantaran kabarnya sejumlah malicious skills alias plugins diketahui sengaja dirancang untuk mencuri session tokens dan mengeksekusinya dengan mengirim info tersebut ke server penyerang.

Bahkan, berdasarkan riset dari Cisco, ditemukan adanya malicious skill nan disamarkan sebagai popular feature dan sukses menduduki top ranking, komplit dengan hidden commands nan dieksekusi tanpa user consent.

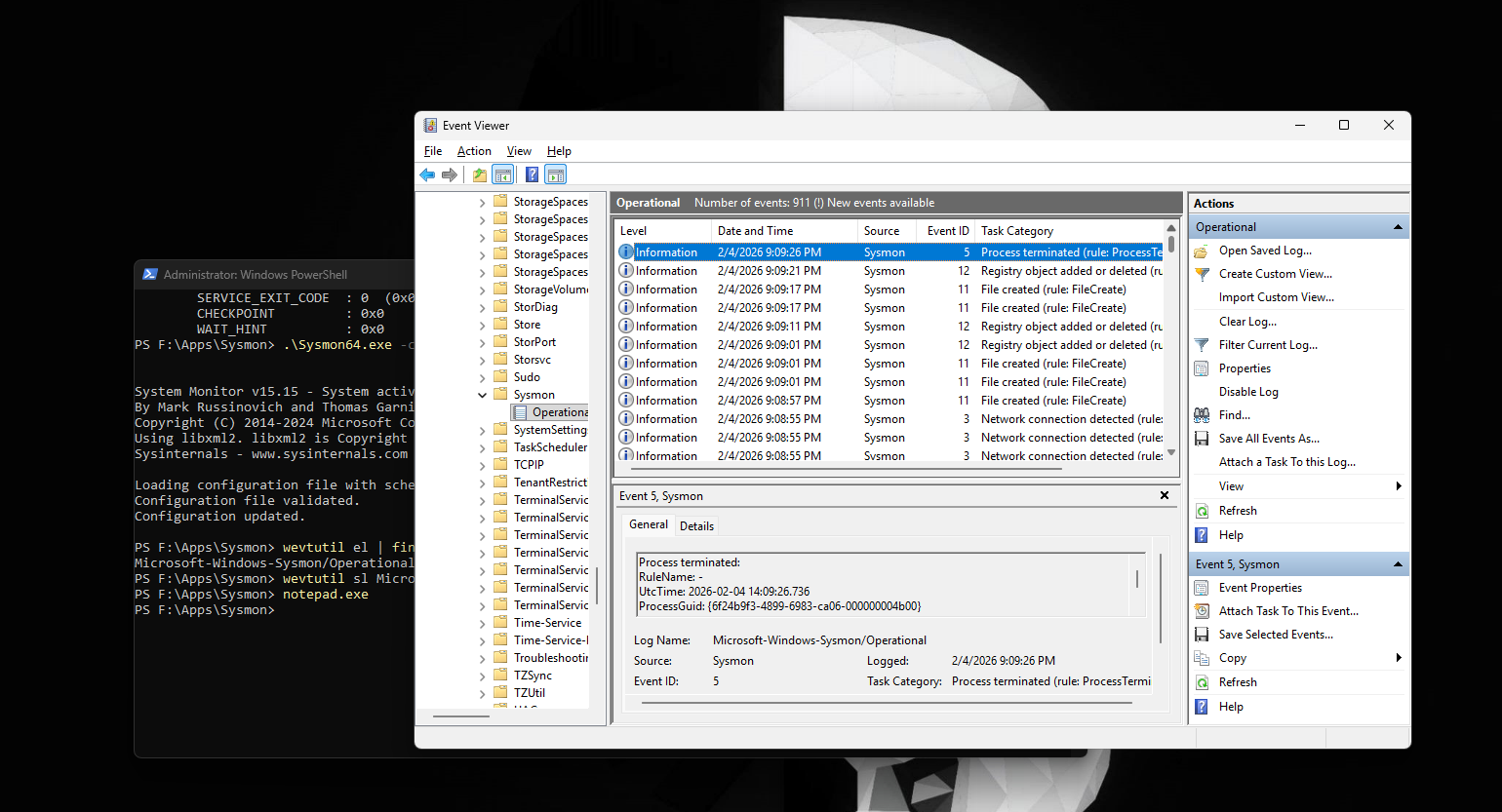

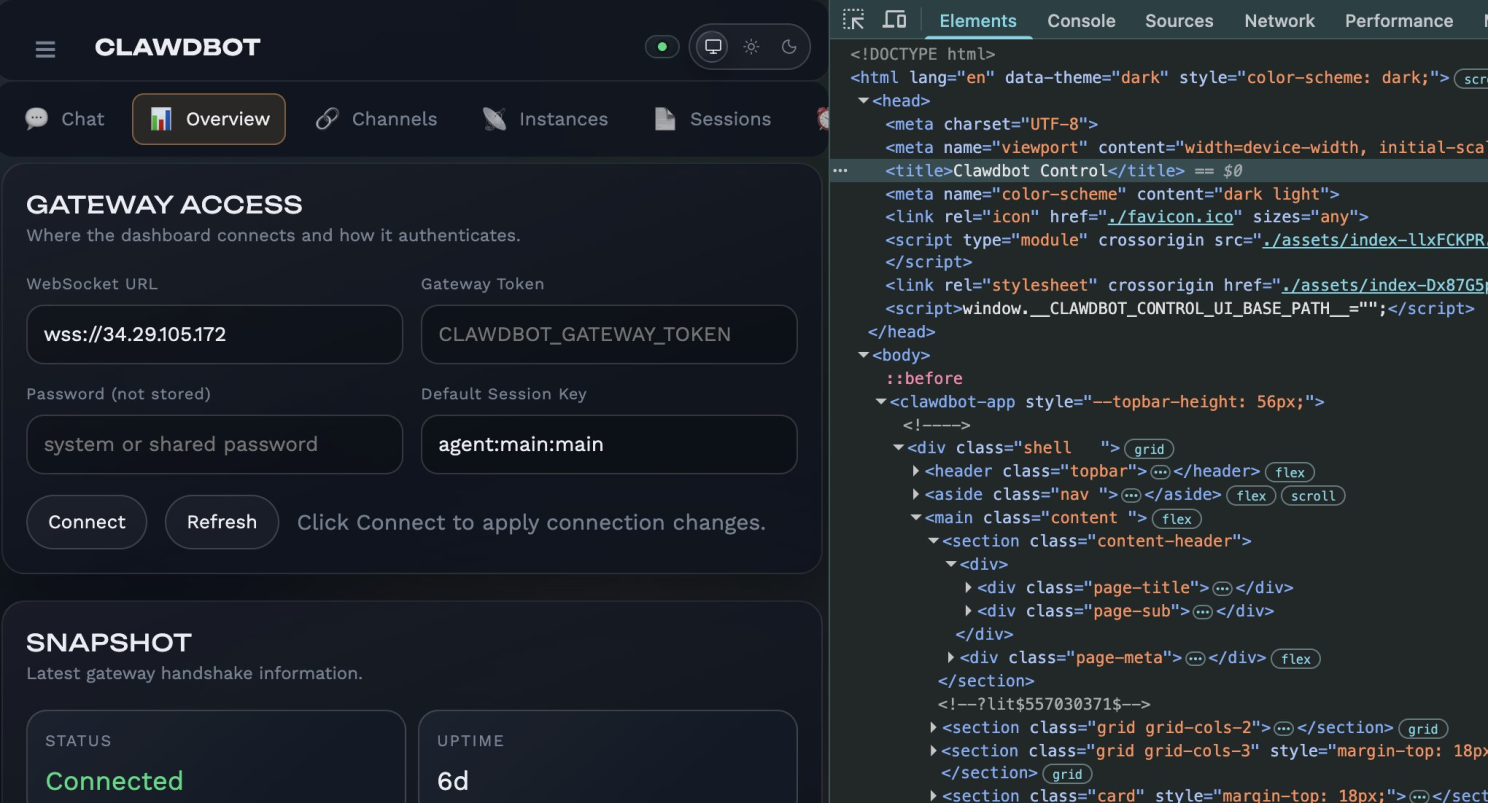

Selain itu salah satu celah paling rawan adalah unauthenticated WebSocket nan terdaftar sebagai CVE-2026-25253, dengan default configuration, pengguna cukup mengunjungi malicious web page, lampau JavaScript di laman tersebut dapat terhubung ke OpenClaw, mencuri authentication token, dan mengeksekusi commands seolah-olah sebagai legitimate user, dan lebih parahnya lagi. exploit ini sudah beredar secara publik sebelum security patch dirilis.

Bahkan, peneliti keamanan juga menemukan lebih dari 21.000 OpenClaw instances nan terbuka ke internet tanpa security controls nan proper dan banyak pengguna tidak menyadari bahwa OpenClaw dashboard mereka dapat diakses secara publik. Karena bot ini sering mempunyai shell access, satu unauthorized access saja sudah cukup memberi penyerang full system control, termasuk membaca email, mengakses cloud storage, hingga men-deploy ransomware.

Termasuk nan viral baru baru ini di mana pada akhir Januari, Jamieson O’Reilly menunjukkan bahwa threat actors dapat mengeksploitasi OpenClaw untuk mengakses info nan sangat sensitif, mengeksekusi perintah pada sistem host, serta memanipulasi pengguna.

Pengembangan Tanpa Pengawasan Ketat!

Nah masalah lain muncul dari sisi pengembangan, dimana OpenClaw mempunyai nyaris 400 kontributor di GitHub dengan laju pengembangan nan sangat cepat, banyak kode diduga ditulis menggunakan AI tanpa pengawasan ketat.

Mulai dari praktik keamanan dasar diabaikan, unsanitized frontend input hingga penyimpanan API keys dan credentials dalam corak plain text di direktori lokal. Bahkan, deleted keys tetap ditemukan di dalam file backup (.bak).

Apakah OpenClaw Aman Digunakan?

Jawabannya tergantung ya, meskipun OpenClaw menjanjikan AI nan betul-betul bisa melakukan sesuatu dengan fitur nan sangat keren dan bisa membantu banyak pengguna, sayangnya banyak nan mengungkap bahwa fondasi keamanannya kurang kuat dan membuatnya nyaris mustahil untuk diamankan secara menyeluruh.

Jadi, selain jika Anda sangat mengerti langkah mengamankan sistem, memverifikasi setiap plugin dan membatasi akses dengan super ketat, tentu pilihan paling kondusif ya dengan tidak menggunakan OpenClaw sama sekali, lantaran kembali lagi guys, ini bukan hanya sekedar aplikasi nan crash alias kesalahan AI biasa saja, tapi resiko kehilangan info penting.

Tapi ya semua kembali lagi ke pengguna masing masing, jujur OpenClaw ini menarik dan mungkin saya juga kelak bakal coba. Tapi gimana nih menurutmu? komen dibawah guys.

Catatan Penulis : WinPoin sepenuhnya berjuntai pada iklan untuk tetap hidup dan menyajikan konten teknologi berbobot secara cuma-cuma — jadi jika Anda menikmati tulisan dan pedoman di situs ini, minta whitelist laman ini di AdBlock Anda sebagai corak support agar kami bisa terus berkembang dan berbagi insight untuk pengguna Indonesia. Kamu juga bisa mendukung kami secara langsung melalui support di Saweria. Terima kasih.

Written by

Gylang Satria

Tech writer nan sehari‑hari berkutat dengan Windows 11, Linux Ubuntu, dan Samsung S24. Punya pertanyaan alias butuh diskusi? Tag @gylang_satria di Disqus. Untuk kolaborasi, email saja ke [email protected]

Post navigation

Previous Post

1 jam yang lalu

1 jam yang lalu